Информационная безопасность

Лабораторные работы 2010

1. Изучение одного из простейших алгоритмов шифрования - "Сдвиг по алфавиту".

Этот шифр называется шифр Гронсфельда. Подробнее читайте исторический материал про шифрование, раздел Средневековье.

Задание на лабораторную 1 - в файле.

2. Исследование уязвимостей информационных систем. Сканер безопасности X-Spider.

Задание - в локальной сети найти компьютер, имеющий 2 и более серьезных уязвимостей. Описать их и пояснить, что они означают и какую угрозу безопасности могут нести.

Задание 2 - в файле.

ПД. Подготовка организации к закону "О персональных данных".

Во-первых, необходимо составить перечень охраняемых данных. Как правило, это сведения о сотрудниках (для бухгалтерии), о клиентах.

Во-вторых, провести классификацию информационной системы.

В третьих, составить перечень вероятных угроз и методов защиты.

В четвертных, подготовить перечень необходимых документов.

Сделать на примере Северного филиала.

Подробности - в инструкции по ссылке.

3. Хэширование информации.

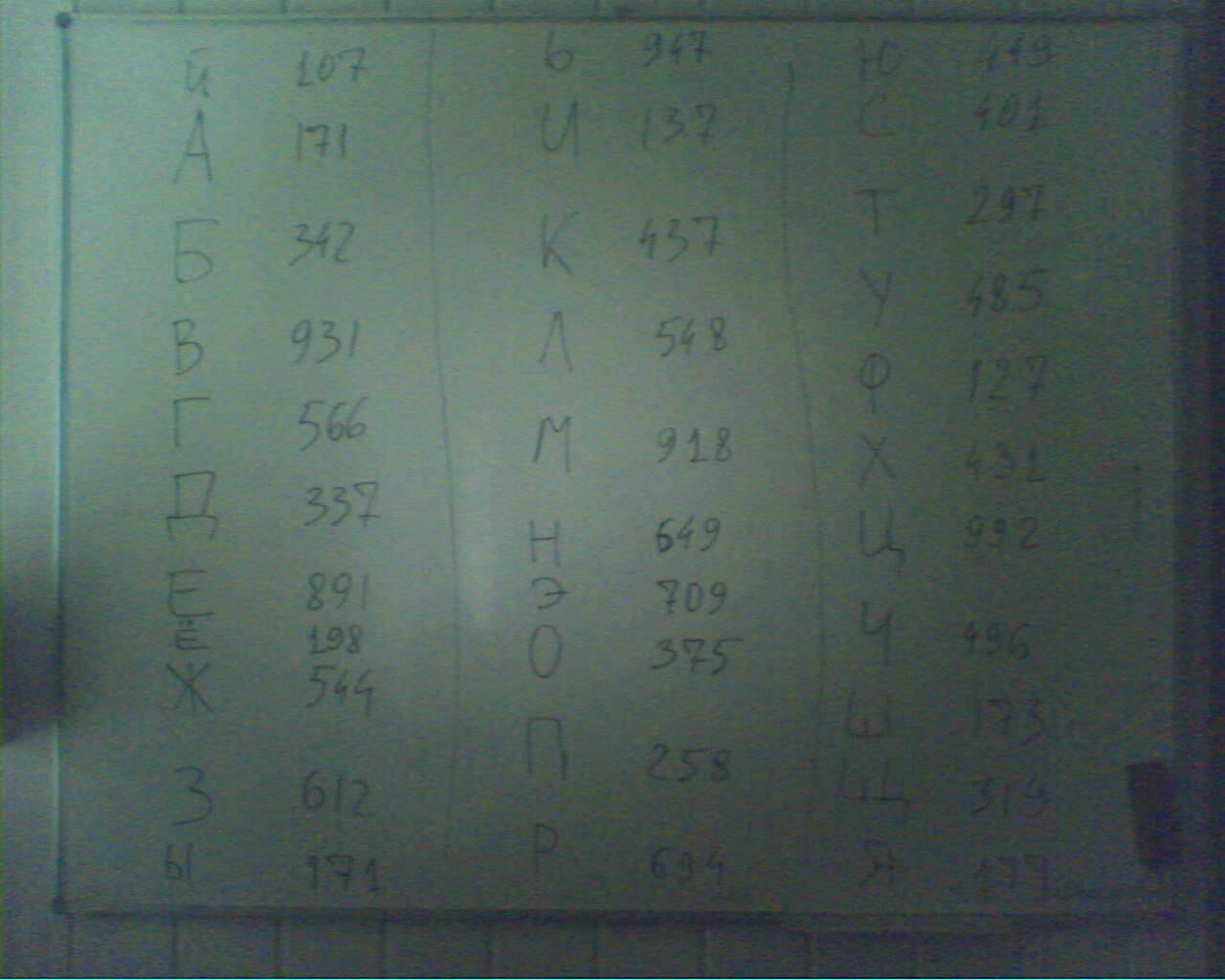

В качестве примера используется простейший механизм хэширования: для каждой буквы алфавита сопоставлено число ("код"). Хэш - это три младшие цифры суммы таких "кодов" всех букв хэшируемого текста.

Задание - захешировать свои имя, фамилию и отчество. Результаты - прислать на почту, либо опубликовать здесь.

Задание для дополнительного бонуса - придумать несложные улучшения, существенно повышающие стойкость хэша (точнее снижающие кол-во коллизий). Т.к. рассеяние и так неплохое в этом варианте.

5. Создание и проверка тикета для удаленной авторизации

Часто для удаленной аутентификации и авторизации используют тикеты. Например, лотерея на крыжках от бутылок Coca-cola, где указывается код. Организатор лотереи должен придумать схему определения "валидности" выигравших крыжек.

Задание придумать алгоритм создания и проверки кода из 5 цифр, который будет являться тикетом. Т.е. оправитель выдаёт сколько нужно правильных тикетов, а получатель проверяет их на правильность. Алгоритм проверки тикета известен всем сторонам. Секретная часть, известная отправителю и получателю - только 2 секретные цифры. Отправитель выдаёт правильных 3 тикета. "Взломщик" должен на основании этих тикетов и известного алгоритма подготовить ещё несколько правильных (других) тикетов.

Ваша задача составить такой алгоритм, чтобы взломщик не смог сделать ни одного правильного нового тикета.

6. Поиск абонента GSM по базовым станциям

В городе сотовый телефон "видит" несколько соседних базовых станций. Инженерное меню телефона позволяет включить режим отображения информации о номерах видимых станций и уровнях сигнала до них станций (для телефона Fly 2080 код входа в это меню *#13646633#). Задание - найти координаты телефона, видеоролик про который отображён в файле [71 Mb].

По последним исследованиям достаточно 4-х точек для идентификации абонента [ http://habrahabr.ru/post/174221/ ]

Политика безопасности

Разработать политику информационной безопасности для Северного филиала. Политика должна включать перечень реальных требований ("воды" не надо) к документообороту, сотрудникам, помещениям, компьютерам. Очень кратко и насыщенно. Объем 3-4 страницы. Буквально в виде "не записывать пароль на бумажках".

| Прикрепленный файл | Размер |

|---|---|

| zadanie1.doc | 107.5 кб |

| zadanie2.doc | 159 кб |

- Войдите на сайт для отправки комментариев